WASP Attack on Python — Polymorphic Malware Shipping WASP Stealer; Infecting Hundreds Of Victims

In early November, several malicious packages were reported by Phylum and CheckPoint. We link these two reports to the same attacker with…

medium.com

[본문 중 번역]

11월 초 Phylum 및 CheckPoint 에서 여러 악성 패키지를 보고했습니다 . 악성 코드를 숨기는 고유한 접근 방식을 사용하여 이 두 보고서를 동일한 공격자 와 연결합니다.

Checkmarx 공급망 보안 연구팀은 이러한 공격의 배후에 있는 행위자를 위협 행위자 "WASP"로 추적했습니다.

공격자는 여전히 활동 중이며 더 많은 악성 패키지를 배포하고 있습니다. 우리는 이 보고서에서 IOC 목록과 패키지를 지속적으로 업데이트할 것입니다.

우리 팀은 수백 건의 성공적인 감염을 볼 수 있는 공격자의 "명예의 전당"에 들어갈 수 있었습니다.

우리는 이 악의적인 사용자와 이 사용자가 업로드하는 악성 패키지를 계속 추적하고 조사하면서 공격자가 다형성 맬웨어 (설치할 때마다 페이로드가 변경됨)를 사용하고 지속적으로 재부팅하며 스테가노그래피 를 사용하여 패키지 내부에 코드를 숨기고 가짜 GitHub 평판.

이 멀웨어는 피해자의 모든 Discord 계정, 비밀번호, 암호화폐 지갑, 신용 카드 및 피해자의 PC에 있는 기타 흥미로운 파일을 훔쳐 하드 코딩된 Discord 웹후크 주소를 통해 공격자에게 다시 보내는 것을 목표로 합니다.

공격자는 판매를 늘리기 위해 이러한 도구를 감지할 수 없다고 주장하므로 공격은 사이버 범죄와 관련이 있는 것으로 보입니다.

이 최근의 공격은 증가하는 공격자로부터 더 잘 보호하기 위해 오픈 소스 에코시스템에서 위협 정보를 공유하는 것이 중요함을 보여줍니다.

WASP 스틸러란?

WASP 스틸러는 피해자의 PC에 있는 모든 Discord 계정, 모든 암호, 모든 암호 지갑, 모든 신용 카드 및 모든 흥미로운 파일을 훔쳐 공격자에게 다시 전송하는 Discord 맬웨어입니다.

WASP 제작자는 WASP가 완전히 감지할 수 없으며 "굉장한 난독화로 보호된다"고 주장합니다.

감염 시 지속성이 있어 PC 시작 시 활성화됩니다.

WASP 제작자는 $20에 판매하고 있으며 결제는 암호화폐 또는 기프트 카드로 이루어집니다.

범죄자가 다시 공격

과거에 살펴본 것처럼 공격자는 게으르고 이미 만든 사용자 계정을 재사용하여(가능한 경우) 다른 비어 있는 패키지 이름으로 더 많은 동일한 공격을 시작합니다.

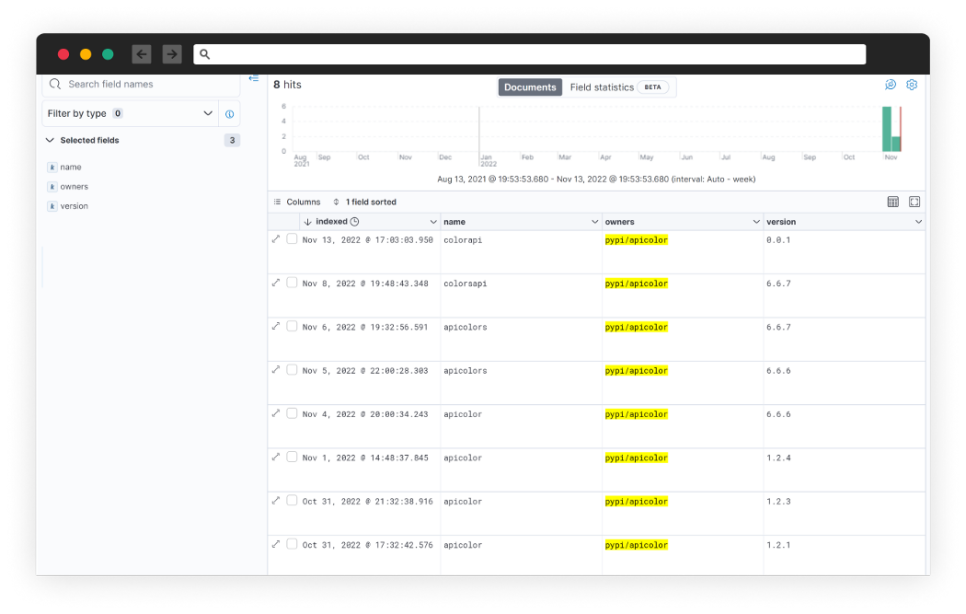

이 경우 Python 보안 팀이 참여하여 “apicolor” 패키지를 제거했습니다. 공격자는 방금 "s"를 추가하고 "apicolors"를 게시했습니다.

나중에 해당 패키지도 제거되었고 공격자는 "colorsapi"를 시도한 다음 "colorapi"를 시도했습니다. 모두 동일한 PyPi 사용자 계정을 사용하고 있었습니다.

업로드된 모든 패키지가 레트로 헌팅을 위해 인덱싱된 내부 데이터베이스의 스크린샷입니다. 이 모든 패키지는 PyPi 사용자 계정 "apicolor"에서 기여했습니다.

'Onepage Security' 카테고리의 다른 글

| Yara 버전 2.0 공식 배포 (0) | 2013.12.28 |

|---|---|

| 메모리 포렌식 기법을 이용한 악성코드 분석의 좋은 예 (0) | 2013.12.28 |

| 데이터 시각화를 위한 최고 도구 33개 소개 (0) | 2013.12.28 |

| Dennis Technology Labs 2013년 4분기 AV 테스트결과 (0) | 2013.12.28 |

| AppSec USA 컨퍼런스 동영상 자료 (0) | 2013.12.09 |