도커 컨테이너 환경을 많이 사용하고 있습니다. 도커 이미지에 악의적인 행위를 포함하여 배포하는 사례도 그만큼 증가하고 있습니다.

Docker Hub repositories hide over 1,650 malicious containers

Over 1,600 publicly available Docker Hub images hide malicious behavior, including cryptocurrency miners, embedded secrets that can be used as backdoors, DNS hijackers, and website redirectors.

www.bleepingcomputer.com

[본문 중 번역]

공개적으로 사용 가능한 1,600개가 넘는 Docker Hub 이미지는 암호화폐 채굴기, 백도어로 사용할 수 있는 임베디드 비밀, DNS 하이재커 및 웹사이트 리디렉터를 포함한 악의적인 동작을 숨깁니다.

Docker Hub는 클라우드 기반 컨테이너 라이브러리로, Docker 이미지를 자유롭게 검색 및 다운로드하거나 공개 라이브러리 또는 개인 저장소에 자신의 창작물을 업로드할 수 있습니다.

Docker 이미지는 바로 사용할 수 있는 코드와 애플리케이션이 포함된 컨테이너를 빠르고 쉽게 생성하기 위한 템플릿입니다. 따라서 새 인스턴스를 설정하려는 사람들은 쉽게 배포할 수 있는 애플리케이션을 신속하게 찾기 위해 Docker Hub로 전환하는 경우가 많습니다.

불행하게도 위협 활동가의 서비스 남용으로 인해 수천 건이 넘는 악의적인 업로드로 인해 로컬에서 호스팅되거나 클라우드 기반 컨테이너에 맬웨어가 포함된 이미지를 배포하는 순진한 사용자에게 심각한 위험이 발생합니다.

많은 악성 이미지는 인기 있고 신뢰할 수 있는 프로젝트로 위장한 이름을 사용하므로 위협 행위자는 분명히 사용자가 다운로드하도록 속이기 위해 해당 이미지를 업로드했습니다.

Sysdig의 연구원은 문제를 조사하고 문제의 규모를 평가하려고 시도했으며 발견된 이미지에 악성 코드 또는 메커니즘이 포함되어 있다고 보고했습니다.

도커 허브 트랩

Docker 라이브러리 프로젝트에서 검토한 신뢰할 수 있는 것으로 확인된 이미지 외에도 상태를 알 수 없는 수십만 개의 이미지가 서비스에 있습니다.

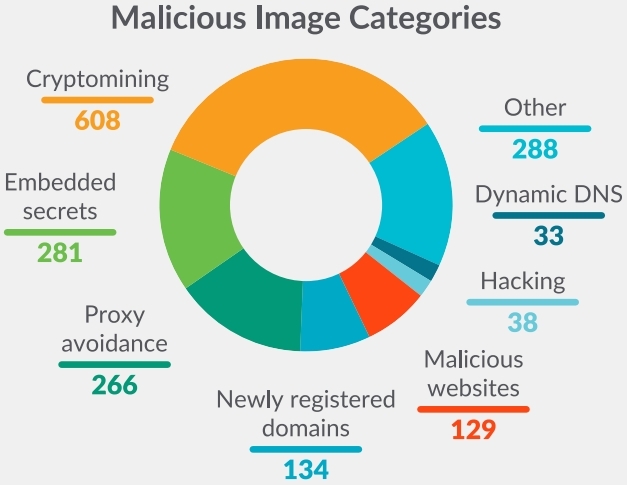

Sysdig는 자동화된 스캐너를 사용하여 250,000개의 확인되지 않은 Linux 이미지를 면밀히 조사하고 그 중 1,652개를 악성으로 식별했습니다.

Docker Hub (Sysdig) 의 악성 이미지 유형

가장 큰 범주는 608개의 컨테이너 이미지에서 발견된 암호화 채굴자였으며 위협 행위자를 위해 암호화폐를 채굴하기 위해 서버 리소스를 대상으로 했습니다.

두 번째로 흔한 사건은 내장된 비밀을 숨기는 이미지로 281건을 측정했습니다. 이러한 이미지에 포함된 비밀은 SSH 키, AWS 자격 증명, GitHub 토큰, NPM 토큰 등입니다.

Sysdig는 이러한 비밀이 실수로 공개 이미지에 남아 있거나 이를 생성하고 업로드한 위협 행위자가 의도적으로 주입했을 수 있다고 언급합니다.

Sysdig 는 보고서 에서 "SSH 키 또는 API 키를 컨테이너에 내장함으로써 공격자는 컨테이너가 배포되면 액세스 권한을 얻을 수 있습니다."라고 경고합니다 .

"예를 들어 공개 키를 원격 서버에 업로드하면 해당 개인 키의 소유자가 백도어를 이식하는 것과 유사하게 SSH를 통해 셸을 열고 명령을 실행할 수 있습니다."

Sysdig에서 발견한 많은 악성 이미지는 타이포스쿼팅을 사용하여 합법적이고 신뢰할 수 있는 이미지를 사칭한 후 암호화 채굴기로 사용자를 감염시켰습니다.

이 전략은 아래에 표시된 두 가지 예와 같이 거의 17,000번 다운로드된 매우 성공적인 일부 사례의 토대를 마련합니다.

Typosquatting은 또한 인기 있는 프로젝트의 이름을 잘못 입력하는 사용자가 악성 이미지를 다운로드하도록 하므로 피해자 수가 많지는 않지만 꾸준한 감염 흐름을 보장합니다.

악화되는 문제

Sysdig는 2022년에 Docker Hub에서 가져온 모든 이미지의 61%가 공개 리포지토리에서 나오며 이는 2021년 통계보다 15% 증가하여 사용자에 대한 위험이 증가하고 있다고 말합니다.

안타깝게도 Docker Hub 공용 라이브러리의 크기로 인해 운영자가 모든 업로드를 매일 면밀히 조사할 수 없습니다. 따라서 많은 악성 이미지가 보고되지 않습니다.

Sysdig는 또한 대부분의 위협 행위자가 몇 개의 악성 이미지만 업로드하므로 위험한 이미지가 제거되고 업로더가 금지되더라도 플랫폼의 위협 환경에 큰 영향을 미치지 않는다는 사실을 발견했습니다.

관련 기사:

가짜 MSI Afterburner는 광부, 정보 도둑으로 Windows 게이머를 대상으로 합니다.

미국 정부: 이란 해커, Log4Shell 익스플로잇 사용하여 연방 기관에 침입

새로운 오픈 소스 도구는 보안을 위해 퍼블릭 AWS S3 버킷을 스캔합니다.

새로운 Chaos 악성코드는 DDoS 공격을 위해 Windows, Linux 장치를 감염시킵니다.

크립토마이너는 1달러를 벌기 위해 53달러 상당의 시스템 리소스를 탈취합니다.

아래 인프런에서 "악성코드 분석 전문가를 위한 학습 로드맵" 강의를 할인 받아 신청할 수 있습니다.

https://www.inflearn.com/roadmaps/30

악성코드 분석 전문가를 위한 학습 로드맵 - 인프런 | 로드맵

악성코드 분석 기술을 배우면 보안 관제 업무, 침해사고대응 분석가, 포렌식 분석가로 활동할 수 있습니다. 윈도우/리눅스 운영체제의 이해, 역공학 분석을 통한 바이너리 분석, 악성코드 분석

www.inflearn.com

'연구문서 > 웹 애플리케이션 분석' 카테고리의 다른 글

| 오픈 도구 Wazuh 웹쉘 공격 탐지 구축 사례 (0) | 2023.01.11 |

|---|---|

| OpenAI ChatGPT를 이용하여 시큐어코딩 테스트도 해봤어요. (2) | 2022.12.31 |

| 모의해킹과 버그헌팅 수행할 때 참고하면 좋은 핸드북 모음 (0) | 2022.11.26 |