Exploit released for actively abused ProxyNotShell Exchange bug

Proof-of-concept exploit code has been released online for two actively exploited and high-severity vulnerabilities in Microsoft Exchange, collectively known as ProxyNotShell.

www.bleepingcomputer.com

[본문 번역]

ProxyNotShell로 통칭되는 Microsoft Exchange의 두 가지 적극적으로 악용되고 심각도가 높은 취약점에 대한 개념 증명 익스플로잇 코드가 온라인에 공개되었습니다.

CVE-2022-41082 및 CVE-2022-41040 으로 추적된 두 버그는 Microsoft Exchange Server 2013, 2016 및 2019에 영향을 미치며 공격자가 권한을 상승시켜 시스템 컨텍스트에서 PowerShell을 실행하고 시스템에서 임의 또는 원격 코드 실행을 얻을 수 있도록 합니다.

Microsoft 는 적어도 2022년 9월 이후 ProxyNotShell 공격이 감지 되었음에도 불구하고 2022년 11월 패치 화요일 의 일부로 두 가지 보안 결함을 해결하기 위한 보안 업데이트를 발표했습니다 .

Microsoft가 ProxyNotShell 보안 업데이트를 발표한 지 일주일 후, 보안 연구원 인 Janggggg 는 공격자가 백도어 Exchange 서버에 사용했던 개념 증명(PoC) 익스플로잇을 발표했습니다.

ANALYGENCE의 수석 취약성 분석가인 Will Dormann은 익스플로잇을 테스트하고 Exchange Server 2016 및 2019를 실행하는 시스템에서 작동 하고 있음을 확인 했으며 Exchange Server 2013을 대상으로 할 때 작동하려면 코드를 약간 조정해야 한다고 덧붙였 습니다.

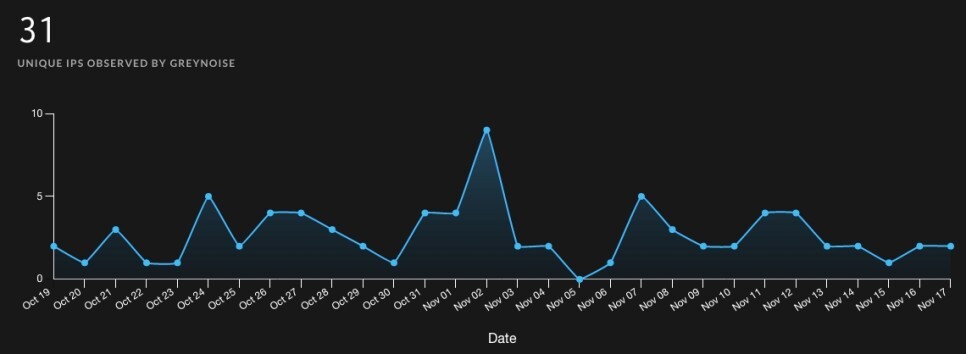

위협 인텔리전스 회사인 GreyNoise는 9월 말부터 ProxyNotShell 악용을 추적해 왔으며 ProxyNotShell 검사 활동 에 대한 정보와 이러한 공격에 연결된 IP 주소 목록을 제공합니다.

ProxyNotShell 취약점 스캔(GreyNoise)

공격자들은 적어도 2022년 9월부터 피해자 네트워크의 측면 이동뿐만 아니라 지속성 및 데이터 도난을 위해 손상된 서버에 Chinese Chopper 웹 셸을 배포하기 위해 두 가지 보안 결함을 연결해 왔습니다 .

Redmond는 또한 9월 30일 "사용자 시스템에 침투하기 위해 두 가지 취약점을 사용하는 제한된 표적 공격을 알고 있다"고 말하면서 그들이 야생에서 적극적으로 악용되고 있음을 확인했습니다 .

Exchange 팀은 패치가 출시된 후 " 관련 취약점(제한된 표적 공격)의 활성 익스플로잇을 알고 있기 때문에 이러한 공격으로부터 보호하기 위해 이러한 업데이트를 즉시 설치하는 것이 좋습니다 ."라고 경고 했습니다.

"이러한 취약점은 Exchange Server에 영향을 미칩니다. Exchange Online 고객은 이러한 SU에서 해결된 취약점으로부터 이미 보호받고 있으며 환경에서 Exchange 서버를 업데이트하는 것 외에 다른 조치를 취할 필요가 없습니다."

이 공격을 처음 발견하고 보고한 베트남 사이버 보안 업체 GTSC의 보안 연구원 은 공격자들이 손상된 서버에 중국 Chopper 웹 셸을 배포하기 위해 두 가지 보안 결함을 연결하고 있다고 말했습니다.

관련 기사:

ProxyNotShell Exchange 제로데이에 대한 Microsoft 업데이트 완화

GitHub에서 판매되는 가짜 Microsoft Exchange ProxyNotShell 익스플로잇

Microsoft Exchange 서버 제로 데이 완화를 우회할 수 있음

'기타번역문서' 카테고리의 다른 글

| 사회적 공학기법을 이용한 공격 방지 (0) | 2013.01.29 |

|---|---|

| [번역문서배포] iOS Application (In)Security (1) | 2012.12.30 |

| [번역문서배포] Volatility Command 2.1 (0) | 2012.12.30 |

| [번역 문서 배포] OWASP Top 10 for .NET developer (0) | 2012.12.29 |

| [번역문서배포] ViaForensics 42+ Best Practice = Secure Mobile development for iOS and Android= (0) | 2012.12.29 |